jumpserver堡垒机

jumpserver堡垒机

# 一键安装脚本

国内服务器

curl -sSL https://resource.fit2cloud.com/jumpserver/jumpserver/releases/latest/download/quick_start.sh | bash

1

国外服务器

curl -sSL https://github.com/jumpserver/jumpserver/releases/latest/download/quick_start.sh | bash

1

# 解决jumpserver默认web和nginx80端口冲突

cd /opt/jumpserver-installer-v3.1.1

./jmsctl.sh down

./jmsctl.sh uninstall # 记得保留数据和镜像即可,只是端口冲突不用删除数据

# 重新安装

./jmsctl.sh install

# 使用内置的数据,选择y

# mysql和redis都不用外置的,选n

# web对外暴露端口,这个就是和nginx冲突的80,修改成8888

# 后面的直接默认,回车即可

./jmsctl.sh start # 安装完了之后,启动即可

1

2

3

4

5

6

7

8

9

10

11

12

13

2

3

4

5

6

7

8

9

10

11

12

13

# 配置nginx的ssl证书

- 创建一个新域名

- 下载好证书

- 添加域名代理配置

- 重载nginx

前两部省略

cat > /etc/nginx/sites-available/j.xxx.com.conf << EOF

server {

listen 443 ssl http2;

#listen [::]:443 ssl http2;

server_name j.xxx.com;

location ~ ^/ {

proxy_pass http://127.0.0.1:8888;

proxy_buffering off;

proxy_request_buffering off;

proxy_http_version 1.1;

proxy_set_header Host $host;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection $http_connection;

proxy_set_header X-Forwarded-For $remote_addr;

# proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; # 如果上层还有其他 slb 需要使用 $proxy_add_x_forwarded_for 获取真实 ip

proxy_ignore_client_abort on;

proxy_connect_timeout 600;

proxy_send_timeout 600;

proxy_read_timeout 600;

send_timeout 6000;

}

# SSL

ssl_certificate /etc/letsencrypt/live/xxx.com/xxx.com.pem;

ssl_certificate_key /etc/letsencrypt/live/xxx.com/xxx.com.key;

ssl_session_timeout 1d;

ssl_session_cache shared:MozSSL:10m;

ssl_session_tickets off;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:DHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-GCM-SHA384;

ssl_prefer_server_ciphers off;

client_max_body_size 5000m;

# logging

access_log /var/log/nginx/j.xxx.com.log combined buffer=512k flush=1m;

error_log /var/log/nginx/j.xxx.com.error.log warn;

}

server {

listen 80;

listen [::]:80;

server_name j.xxx.com;

return 301 https://j.xxx.com$request_uri;

}

EOF

nginx -t

nginx -s reload

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

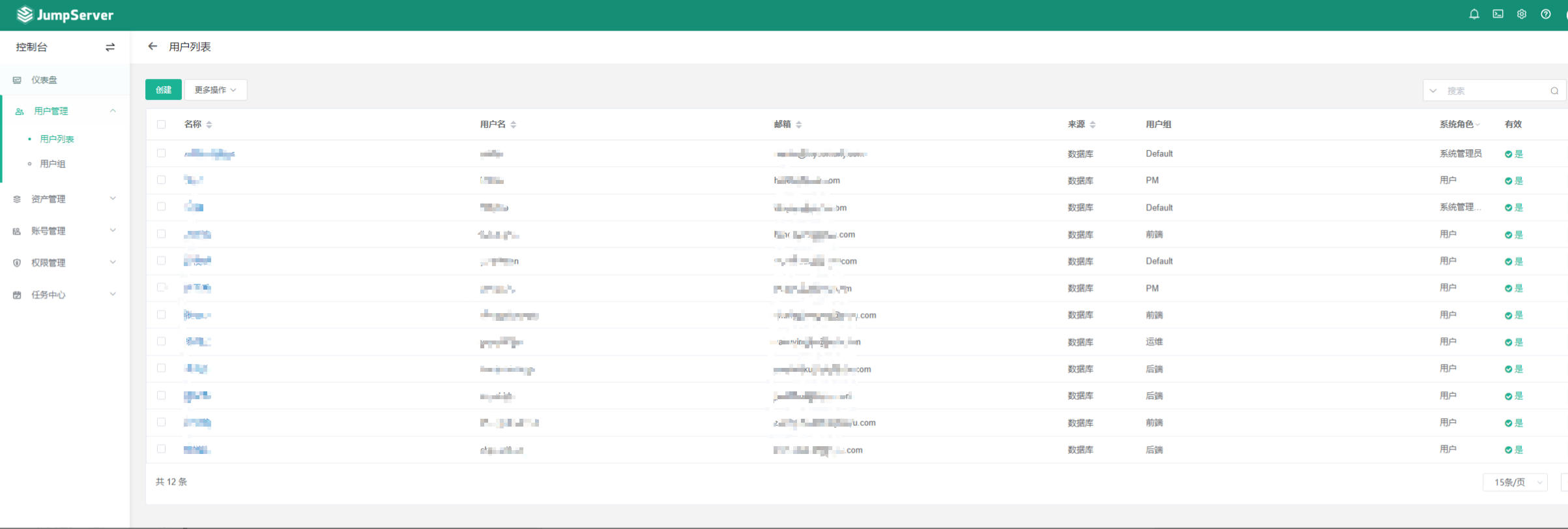

# 堡垒机添加用户组和用户

其实就是创建用户组,然后将不同的用户分配到特定的用户组里面。

比如有前端,后端两个用户组,前端下有ABC三人,后端下有DEF三人

创建用户组界面

创建用户界面

# 添加账号

这里的账号,不是用户的账号,而是服务器的登录账号和密码

创建账号列表界面

# 添加授权

授权可以限制用户在不同资产的主机上的登录账号,以及连接权限等

比如现在要创建一个授权,来实现限制前端和后端的用户组下是用户,只能通过worker账号连接上物理机这一台机子,连接权限全放通。配置如下图

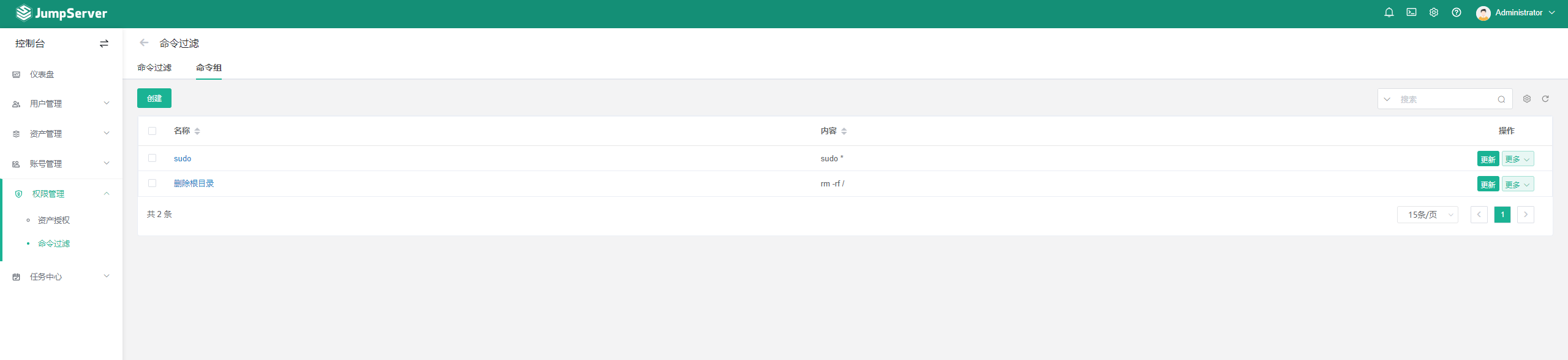

# 命令过滤

先创建命令组

然后创建命令过滤,来限制某个命令组,是否允许在机子上使用与否

编辑 (opens new window)